Социальная инженерия: хакерство без границ. Социальная инженерия Социальная инженерия и социальные хакеры скачать pdf

Для кого и о чем эта книга

Предметом книги является рассмотрение основных методов социальной инженерии – по мнению многих исследователей одного из основных инструментов хакеров XXI века. По своей сути, это книга о роли человеческого фактора в защите информации. О человеческом факторе в программировании выходило несколько хороших книг, одна из них, книга Ларри Константина, так и называется «Человеческий фактор в программировании». Это, пожалуй, единственная книга на данную тему, переведенная на русский язык. Вот что пишет автор в предисловии к этой книге: «Хорошее программное обеспечение создается людьми. Так же как и плохое. Именно поэтому основная тема этой книги – не аппаратное и не программное обеспечение, а человеческий фактор в программировании (peopleware)». Несмотря на то, что книга Л. Константина скорее по психологии, чем по программированию, первое издание книги было признано классическим трудом в области информационных технологий.

Информация тоже защищается людьми, и основные носители информации – тоже люди, со своим обычным набором комплексов, слабостей и предрассудков, на которых можно играть и на которых играют. Тому, как это делают и как от этого защититься, и посвящена данная книга. Исторически так сложилось, что хакерство с использованием человеческого фактора называют «социальной инженерией» , поэтому наша книга так и называется «Социальная инженерия и социальные хакеры».

Защититься от социальных хакеров можно только зная их методы работы. Наша цель, как авторов книги, – ознакомить читателей с этими методами, чтобы лишить социальных хакеров их главного козыря: неискушенности их жертв в вопросах мошенничества и методах скрытого управления человеком. Мы также надеемся, что изучение материала книги будет полезным для читателей не только в профессиональном, но и в жизненном плане. Ведь изучение тех разделов психологии, о которых мы будем говорить в этой книге, позволит вам взглянуть на окружающую действительность глазами психолога. Поверьте, это большое удовольствие и большая экономия нервов, сил и времени.

Авторы предлагаемой книги пришли к социальному программированию и основным его концепциям, с одной стороны (и большей частью), через программирование, связанное с защитой информации, а с другой – через одно из направлений нашей профессиональной деятельности, связанное с проектированием и установкой средств защиты информации от несанкционированного доступа, систем охранной сигнализации, систем контроля доступа и т. д. Анализируя причины и методы взлома ПО или каналы утечки информации из различных структур, мы пришли к очень интересному выводу о том, что примерно в восьмидесяти (!) процентах причина этого – человеческий фактор сам по себе или умелое манипулирование оным. Хотя это наше открытие, безусловно, не ново. Потрясающий эксперимент провели английские исследователи. Не мудрствуя лукаво, они разослали сотрудникам одной крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку намечается плановая проверка оборудования.

На это письмо ответило 75% сотрудников компании, вложив в письмо свой пароль. Как говорится, комментарии излишни. Не нужно думать, что это просто люди такие глупые попались. Вовсе нет. Как мы увидим дальше, человеческие поступки тоже вполне неплохо программируются. И дело здесь не в умственном развитии людей, которые попадаются на подобные удочки. Просто есть другие люди, которые очень неплохо владеют языком программирования человеческих поступков. Сейчас интерес к социальной инженерии очень высок. Это можно заметить по многим признакам. К примеру, пару лет назад по запросу "социальная инженерия" в поисковой системе Google было только 2 ссылки. Теперь же их сотни… Известный хакер К. Митник, использующий для взломов методы социальной инженерии, выступает с лекциями в гостинице "Редиссон-Славянская" для топ-менеджеров крупных IT-компаний и специалистов служб безопасности корпораций… По социальной инженерии стали устраивать конференции, в ряде университетов собираются вводить курсы лекций на эту тему…

Однако у многих лекций и опубликованных статей, с которыми ознакомились авторы, есть несколько серьезных недостатков. Во-первых, не объясняется психологическая подоплека применяемых приемов. Авторы статей просто говорят: "Это делается так-то". А почему именно так – никто не объясняет. В лучшем случае приводятся фразы: "в основе этого приема лежат принципы нейролингвистического программирования", что, правда, запутывает еще больше. Иногда еще говорят, что "для того, чтобы не стать жертвой социальных хакеров, нужно развивать в себе психологическое чутье". О том, куда за этим самым чутьем сходить и где его приобрести, тоже ничего не говорится. И, наконец, третий и, пожалуй, самый серьезный недостаток публикуемых в настоящее время статей по социальной инженерии состоит в том, что большинство примеров, которые в них приводятся – надуманные ("киношные"), которые в реальной жизни не сработают. Читатель, изучая этот пример, понимает, что если к нему заявится такой хакер, он его непременно раскусит. Что правда: такого, – раскусит. Но когда к нему приходит настоящий, – он выкладывает ему самые сокровенные секреты. Предлагаемая книга призвана, с одной стороны, устранить эти недостатки и дать читателю реальный психологический минимум, который лежит в основе "социального хакерства". С другой стороны, в книге много реальных, а не выдуманных примеров, что тоже поможет читателю в освоении материала, и покажет основные приемы, которыми действуют социальные хакеры. Прочитав эту книгу, читатели будут в немалой степени защищены от подобных манипуляций. И еще одно небольшое замечание. Во многих местах книга написана в стиле учебника по социальной инженерии. Таким образом, мы нередко писали так, как если бы обучали читателей методам социальной инженерии. Это не из-за того, что нам хотелось научить читателей методам мошенничества, а потому, что очень часто, для того чтобы распознать манипулятора, нужно знать, как он действует, вжиться в эту роль… Не для того, чтобы кого-то "охмурить", а только для того, чтобы суметь предвидеть опасность и предсказать дальнейшие действия.

Книга будет в одинаковой степени полезна представителям трех видов профессий: IT-специалистам, сотрудникам служб безопасности предприятий и психологам, изучающих социальную инженерию. В первую очередь, книга будет интересна IT-специалистам, причем самого широкого круга профессий: программистам, системным и сетевым администраторам, специалистам по компьютерной безопасности и т. д. Хотя бы потому, что за кражу ценной информации из "недр компьютера" спрашивают именно с IT-специалистов. И именно им в первую очередь приходится "расхлебывать" последствия такой кражи. Нередко на плечи IT-специалистов ложится и выяснение причин утечки информации. В силу этого многие зарубежные университеты уже вводят для специалистов по компьютерной безопасности курс лекций по основам социальной психологии. Книга будет интересна также и "рядовым" пользователям ПК, поскольку именно они наиболее часто выбираются социальными хакерами в качестве наиболее удобных мишеней.

Психологам книга будет интересна по причине того, что в ней впервые изложены основные принципы социальной инженерии и показано, на каких психологических концепциях она базируется. Сотрудникам служб безопасности она полезна по причине того, что за несанкционированное проникновение на объект отвечают именно они, а такие проникновения очень часто строятся на использовании "человеческого фактора".

Читатели книги смогут задать любой вопрос, посвященный методам социального программирования, на специальном форуме на сайте авторов.

Благодарности

Часть I

Что такое социальная инженерия и кто такие социальные хакеры

В первой части обсуждаются основные концепции социальной инженерии и социального хакерства. Первая глава, как обычно, – это введение в обсуждаемый вопрос, а во второй главе приведены различные примеры использования методов социальной инженерии.

Глава 1.

Глава 2. Примеры взломов с помощью методов социальной инженерии

Глава 3. Примеры социального программирования

Глава 4. Построение социальных файрволов

Глава 5. Психологические аспекты подготовки социальных хакеров

Глава 1

Социальная инженерия – один из основных инструментов хакеров XXI века

…В начале февраля 2005 года многие специалисты по информационной безопасности нашей страны ждали выступления К. Митника, известного хакера, который должен был рассказать о том, какую опасность представляет собой социальная инженерия, и какими методами пользуются социальные инженеры (которых мы в дальнейшем будем называть социальными хакерами). Увы, ожидания не очень-то оправдались: Митник рассказал лишь об основных положениях социальной инженерии. И много говорил о том, что методы социальной инженерии используют преступники всего мира для получения самой различной засекреченной информации. По мнению многих участников встречи, слушать было интересно, т. к. человек действительно очень обаятельный, но никаких особых тайн раскрыто не было.

Примечание

Кевин Митник – известный хакер, которому противостояли лучшие эксперты по защите информации из ФБР, и осужденный в 90-х годах правосудием США за проникновение во многие правительственные и корпоративные секретные базы. По мнению многих экспертов, Митник не обладал ни значительной технической базой, ни большими познаниями в программировании. Зато он обладал искусством общения по телефону в целях получения нужной информации и того, что сейчас называют "социальной инженерией".

То же самое можно сказать и о его книгах – никаких особенных откровений там нет. Мы совершенно не исключаем, что Митник это все прекрасно знает, более того, мы даже в этом почти уверены, только, к сожалению, он ничего из того, что действительно знает, не рассказывает. Ни в своих выступлениях, ни в книгах.

Примечание

Что, наверное, в общем-то, и неудивительно, т. к. ФБР взялось тогда за него очень плотно, показав, кто в доме хозяин, и нервы ему подергали изрядно. Было и множество объяснений, и запрет на работу с ЭВМ в течение нескольких лет, и тюремное заключение. Не стоит удивляться тому, что после таких перипетий он стал весьма законопослушным человеком, и не будет не то какие-то секретные базы похищать, но даже и о не секретных вещах станет говорить с большой осторожностью.

В результате таких недоговорок социальная инженерия представляется этаким шаманством для избранных, что не так. Более того, есть еще один важный момент. Во многих описаниях атак пропускаются целые абзацы, если не страницы. Это мы вот к чему. Если взять конкретно схемы некоторых, наиболее интересных атак, и попытаться их воспроизвести согласно написанному, то, скорее всего, ничего не выйдет. Потому что многие схемы К. Митника напоминают примерно такой диалог.

– Вася, дай пароль, пожалуйста!

– Да на! Жалко мне, что ли для хорошего человека.

Разбор же этой "атаки" напоминает примерно следующее: "Вася дал социальному хакеру, потому что он с рождения не умел говорить "Нет!" незнакомым людям. Поэтому основной метод противодействия социальным инженерам – это научиться говорить "Нет"". …Может быть, эта рекомендация и подходит для Америки, но, боюсь, что не для России, где большинство скорее не умеют говорить "Да", а "Нет" у всех получается весьма неплохо. Действительно, есть тип людей, которые органически не могут отказать другому человеку, но, во-первых, таких людей немного, а всех остальных нужно к такому состоянию подводить. А о том, как подводить, не сказано ни слова.

Примечание

О психологической типологии и о том, как эти знания использовать в социальной инженерии, мы подробно поговорим в приложении 2.

Вот примерно это и имеется в виду, когда мы говорим, что у Митника нередко пропускаются целые абзацы. Можно допустить, что первая фраза могла иметь место в начале, а вторая – в конце разговора. Но между ними было еще очень многое и самое интересное. Потому что, чтобы все было так просто, нужно человека погрузить либо в глубокий гипноз, либо вколоть ему «сыворотку правды». Но даже если это так и было, то об этом тоже нужно писать.

В жизни же происходит, как правило, по-другому. И пароли говорят, и базы выносят, не потому что не просто "нет" ответить не могут, а потому что "нет" отвечать бывает, …очень не хочется. А для того, чтобы человеку, который владеет какой-то серьезной информацией, очень сложно было ответить "нет", нужно его подвести к такому состоянию. Проследив за ним, скажем, в течение недельки. Вдруг что интересное обнаружиться? Может он сам "засланный казачок" или по вечерам на конкурентов подрабатывает, а может дело то вообще серьезнее обстоит: по вечерам он подрабатывает не на конкурентов, а ходит в публичный дом …для людей с нетрадиционной сексуальной ориентацией, и, будучи для всех прочих примерным семьянином, очень не хочет, чтобы об этом кто-то узнал. Вот имея примерно такую информацию, к нему же можно смело подходить и говорить:

– Вася, а ну скажи-ка мне все пароли, которые знаешь. И доступ мне в свою сеть открой, чтобы я время попусту не терял.

И вот в этом случае уже очень многие Васи ответят:

– Да на, пожалуйста. И пароли дам и доступ открою. Жалко мне, что ли для хорошего человека…

На языке разведчиков это называется "вербовка". И если вдруг в вашей организации все куда-то исчезает, все пароли кому-то известны, подумайте о том, не сел ли кто "на хвост" кому-то из ваших сотрудников. Вычислить того, на кого сели, и тех, кто сел, обычно бывает не сложно. Умные сотрудники служб безопасности, кстати, прежде чем доверять людям ключевые посты, обычно очень сильно его проверяют на предмет, скажем так, слабых сторон кандидата на должность. И следят за ним, и тесты всякие умные устраивают, чтобы знать, что за человек работать пришел.

…Это вступление написано не для того, чтобы покритиковать К. Митника – каждого из нас есть за что покритиковать – а для того, чтобы показать, что в социальной инженерии не все так просто, как это иногда преподносится, и относиться к этому вопросу нужно серьезно и вдумчиво. Теперь, после этого вступления, как говорится, давайте начнем.

Компьютерная система, которую взламывает хакер, не существует сама по себе. Она всегда содержит в себе еще одну составляющую: человека. Образно выражаясь, компьютерную систему можно представить следующей простой схемой (рис. 1.1).

Рис. 1.1. Основные варианты взлома компьютерной системы (человек – с карикатуры Х. Бидструпа)

Задача хакера состоит в том, чтобы взломать компьютерную систему. Поскольку, как мы видим, у этой системы две составляющие, то и основных путей ее взлома соответственно два. Первый путь, когда «взламывается компьютер», мы назовем техническим. А социальной инженерией называется то, когда, взламывая компьютерную систему, вы идете по второму пути и атакуете человека, который работает с компьютером. Простой пример. Допустим, вам нужно украсть пароль. Вы можете взломать компьютер жертвы и узнать пароль. Это первый путь. А пойдя по второму пути, вы этот же самый пароль можете узнать, попросту спросив пароль у человека. Многие говорят, если правильно спросить.

По мнению многих специалистов, самую большую угрозу информационной безопасности, как крупных компаний, так и обычных пользователей, в следующие десятилетия будут представлять все более совершенствующиеся методы социальной инженерии, применяемые для взлома существующих средств защиты. Хотя бы потому, что применение социальной инженерии не требует значительных финансовых вложений и досконального знания компьютерных технологий. Так, к примеру, Рич Могулл, глава отдела информационной безопасности корпорации Gartner, говорит о том, что "социальная инженерия представляет из себя более серьезную угрозу, чем обычный взлом сетей. Исследования показывают, что людям присущи некоторые поведенческие наклонности, которые можно использовать для осторожного манипулирования. Многие из самых вредоносных взломов систем безопасности происходят и будут происходить благодаря социальной инженерии, а не электронному взлому. Следующее десятилетие социальная инженерия сама по себе будет представлять самую высокую угрозу информационной безопасности". Солидарен с ним и Роб Форсайт, управляющий директор одного из региональных подразделений антивирусной компании Sophos, который привел пример "о новом циничном виде мошенничества, направленного на безработных жителей Австралии. Потенциальная жертва получает по электронной почте письмо, якобы отправленное банком Credit Suisse, в котором говорится о свободной вакансии. Получателя просят зайти на сайт, представляющий собой почти точную копию настоящего корпоративного сайта Credit Suisse, но в поддельной версии представлена форма для заполнения заявления о приеме на работу. А за то, чтобы рассмотрели заявление, "банк" просил пусть символические, но деньги, которые требовалось перевести на такой-то счет. Когда же деньги перевели весьма много человек, сумма получилась уже не столь символическая. Фальшивый сайт сделан столь мастерски, что экспертам потребовалось время, чтобы убедиться, что это подделка. Стоит признать, что злоумышленники применили довольно хитрую комбинацию технологий. Их цель – самые нуждающиеся члены общества, т. е. те, кто ищет работу. Это как раз те люди, которые могут поддаться на такого рода провокацию", – говорится в словах Форсайта. Энрике Салем, вице-президента компании Symantec, вообще считает, что такие традиционные угрозы, как вирусы и спам, – это "проблемы вчерашнего дня", хотя компании обязательно должны защищаться и от них. Проблемой сегодняшнего дня Салем называет фишинг с использованием методов социальной инженерии.

Примечание

Подробно о фишинге – в главе 2.

Почему же многие исследователи считают, что социальная инженерия станет одним из основных инструментов хакеров XXI века? Ответ прост. Потому что технические системы защиты будут все больше и больше совершенствоваться, а люди так и будут оставаться людьми со своими слабостями, предрассудками, стереотипами, и будут самым слабым звеном в цепочке безопасности. Вы можете поставить самые совершенные системы защиты, и все равно бдительность нельзя терять ни на минуту, потому что в вашей схеме обеспечения безопасности есть одно очень ненадежное звено – человек. Настроить человеческий брандмауэр, иначе говоря файрвол (firewall), – это самое сложное и неблагодарное дело. К хорошо настроенной технике вы можете не подходить месяцами. Человеческий брандмауэр нужно подстраивать постоянно. Здесь как никогда актуально звучит главный девиз всех экспертов по безопасности: «Безопасность – это процесс, а не результат». Очень простой и часто встречающийся пример. Пусть вы директор, и у вас очень хороший сотрудник, который, по вашему мнению, ну уж никогда ничего никому не продаст и никого не продаст. В следующем месяце вы понизили ему зарплату, скажем, по тем или иным причинам. Пусть даже эти причины весьма объективны. И ситуация резко изменилась: теперь за ним глаз да глаз, потому что он места себе не находит от обиды, он уже вас убить готов, что уж тут говорить о каких-то внутрикорпоративных секретах.

Замечу также, что для того, чтобы заниматься обеспечением безопасности, особенно в части настройки "человеческих файрволов", нужно обладать устойчивой нервной и психической системой. Почему, вы поймете из следующей прекрасной фразы А. Эйнштейна, которую мы, вслед за Кевином Митником, не можем не повторить: "Можно быть уверенным только в двух вещах: существовании вселенной и человеческой глупости, и я не совсем уверен насчет первой".

Все атаки социальных хакеров укладываются в одну достаточно простую схему (рис. 1.2).

Рис. 1.2. Основная схема воздействия в социальной инженерии

Примечание

Эта схема носит название схема Шейнова . В общем виде она приведена в книге белорусского психолога и социолога В.П. Шейнова, долгое время занимавшегося психологией мошенничества. В немного измененном нами виде эта схема подходит и для социальной инженерии.

Итак, сначала всегда формулируется цель воздействия на тот или иной объект.

Затем собирается информация об объекте, с целью обнаружения наиболее удобных мишеней воздействия . После этого наступает этап, который психологи называют аттракцией . Аттракция (от лат. attrahere – привлекать, притягивать) – это создание нужных условий для воздействия социоинженера на объект. Принуждение к нужному для социального хакера действию обычно достигается выполнением предыдущих этапов, т. е. после того, как достигнута аттракция, жертва сама делает нужные социоинженеру действия. Однако в ряде случаев этот этап приобретает самостоятельную значимость, к примеру, тогда, когда принуждение к действию выполняется путем введения в транс, психологического давления и т. д.

Максим Кузнецов, Игорь Симдянов

Социальная инженерия и социальные хакеры

Введение

Для кого и о чем эта книга

Предметом книги является рассмотрение основных методов социальной инженерии – по мнению многих исследователей одного из основных инструментов хакеров XXI века. По своей сути, это книга о роли человеческого фактора в защите информации. О человеческом факторе в программировании выходило несколько хороших книг, одна из них, книга Ларри Константина, так и называется "Человеческий фактор в программировании". Это, пожалуй, единственная книга на данную тему, переведенная на русский язык. Вот что пишет автор в предисловии к этой книге: "Хорошее программное обеспечение создается людьми. Так же как и плохое. Именно поэтому основная тема этой книги – не аппаратное и не программное обеспечение, а человеческий фактор в программировании (peopleware)". Несмотря на то, что книга Л. Константина скорее по психологии, чем по программированию, первое издание книги было признано классическим трудом в области информационных технологий.

Информация тоже защищается людьми, и основные носители информации – тоже люди, со своим обычным набором комплексов, слабостей и предрассудков, на которых можно играть и на которых играют. Тому, как это делают и как от этого защититься, и посвящена данная книга. Исторически так сложилось, что хакерство с использованием человеческого фактора называют "социальной инженерией" , поэтому наша книга так и называется "Социальная инженерия и социальные хакеры".

Защититься от социальных хакеров можно только зная их методы работы. Наша цель, как авторов книги, – ознакомить читателей с этими методами, чтобы лишить социальных хакеров их главного козыря: неискушенности их жертв в вопросах мошенничества и методах скрытого управления человеком. Мы также надеемся, что изучение материала книги будет полезным для читателей не только в профессиональном, но и в жизненном плане. Ведь изучение тех разделов психологии, о которых мы будем говорить в этой книге, позволит вам взглянуть на окружающую действительность глазами психолога. Поверьте, это большое удовольствие и большая экономия нервов, сил и времени.

Авторы предлагаемой книги пришли к социальному программированию и основным его концепциям, с одной стороны (и большей частью), через программирование, связанное с защитой информации, а с другой – через одно из направлений нашей профессиональной деятельности, связанное с проектированием и установкой средств защиты информации от несанкционированного доступа, систем охранной сигнализации, систем контроля доступа и т. д. Анализируя причины и методы взлома ПО или каналы утечки информации из различных структур, мы пришли к очень интересному выводу о том, что примерно в восьмидесяти (!) процентах причина этого – человеческий фактор сам по себе или умелое манипулирование оным. Хотя это наше открытие, безусловно, не ново. Потрясающий эксперимент провели английские исследователи. Не мудрствуя лукаво, они разослали сотрудникам одной крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку намечается плановая проверка оборудования. На это письмо ответило 75% сотрудников компании, вложив в письмо свой пароль. Как говорится, комментарии излишни. Не нужно думать, что это просто люди такие глупые попались. Вовсе нет. Как мы увидим дальше, человеческие поступки тоже вполне неплохо программируются. И дело здесь не в умственном развитии людей, которые попадаются на подобные удочки. Просто есть другие люди, которые очень неплохо владеют языком программирования человеческих поступков. Сейчас интерес к социальной инженерии очень высок. Это можно заметить по многим признакам. К примеру, пару лет назад по запросу "социальная инженерия" в поисковой системе Google было только 2 ссылки. Теперь же их сотни… Известный хакер К. Митник, использующий для взломов методы социальной инженерии, выступает с лекциями в гостинице "Редиссон-Славянская" для топ-менеджеров крупных IT-компаний и специалистов служб безопасности корпораций… По социальной инженерии стали устраивать конференции, в ряде университетов собираются вводить курсы лекций на эту тему…

Однако у многих лекций и опубликованных статей, с которыми ознакомились авторы, есть несколько серьезных недостатков. Во-первых, не объясняется психологическая подоплека применяемых приемов. Авторы статей просто говорят: "Это делается так-то". А почему именно так – никто не объясняет. В лучшем случае приводятся фразы: "в основе этого приема лежат принципы нейролингвистического программирования", что, правда, запутывает еще больше. Иногда еще говорят, что "для того, чтобы не стать жертвой социальных хакеров, нужно развивать в себе психологическое чутье". О том, куда за этим самым чутьем сходить и где его приобрести, тоже ничего не говорится. И, наконец, третий и, пожалуй, самый серьезный недостаток публикуемых в настоящее время статей по социальной инженерии состоит в том, что большинство примеров, которые в них приводятся – надуманные ("киношные"), которые в реальной жизни не сработают. Читатель, изучая этот пример, понимает, что если к нему заявится такой хакер, он его непременно раскусит. Что правда: такого, – раскусит. Но когда к нему приходит настоящий, – он выкладывает ему самые сокровенные секреты. Предлагаемая книга призвана, с одной стороны, устранить эти недостатки и дать читателю реальный психологический минимум, который лежит в основе "социального хакерства". С другой стороны, в книге много реальных, а не выдуманных примеров, что тоже поможет читателю в освоении материала, и покажет основные приемы, которыми действуют социальные хакеры. Прочитав эту книгу, читатели будут в немалой степени защищены от подобных манипуляций. И еще одно небольшое замечание. Во многих местах книга написана в стиле учебника по социальной инженерии. Таким образом, мы нередко писали так, как если бы обучали читателей методам социальной инженерии. Это не из-за того, что нам хотелось научить читателей методам мошенничества, а потому, что очень часто, для того чтобы распознать манипулятора, нужно знать, как он действует, вжиться в эту роль… Не для того, чтобы кого-то "охмурить", а только для того, чтобы суметь предвидеть опасность и предсказать дальнейшие действия.

Книга будет в одинаковой степени полезна представителям трех видов профессий: IT-специалистам, сотрудникам служб безопасности предприятий и психологам, изучающих социальную инженерию. В первую очередь, книга будет интересна IT-специалистам, причем самого широкого круга профессий: программистам, системным и сетевым администраторам, специалистам по компьютерной безопасности и т. д. Хотя бы потому, что за кражу ценной информации из "недр компьютера" спрашивают именно с IT-специалистов. И именно им в первую очередь приходится "расхлебывать" последствия такой кражи. Нередко на плечи IT-специалистов ложится и выяснение причин утечки информации. В силу этого многие зарубежные университеты уже вводят для специалистов по компьютерной безопасности курс лекций по основам социальной психологии. Книга будет интересна также и "рядовым" пользователям ПК, поскольку именно они наиболее часто выбираются социальными хакерами в качестве наиболее удобных мишеней.

Психологам книга будет интересна по причине того, что в ней впервые изложены основные принципы социальной инженерии и показано, на каких психологических концепциях она базируется. Сотрудникам служб безопасности она полезна по причине того, что за несанкционированное проникновение на объект отвечают именно они, а такие проникновения очень часто строятся на использовании "человеческого фактора".

Читатели книги смогут задать любой вопрос, посвященный методам социального программирования, на специальном форуме на сайте авторов.

Что такое социальная инженерия и кто такие социальные хакеры

В первой части обсуждаются основные концепции социальной инженерии и социального хакерства. Первая глава, как обычно, – это введение в обсуждаемый вопрос, а во второй главе приведены различные примеры использования методов социальной инженерии.

Глава 1.

Глава 2. Примеры взломов с помощью методов социальной инженерии

Глава 3. Примеры социального программирования

Глава 4. Построение социальных файрволов

Глава 5. Психологические аспекты подготовки социальных хакеров

Социальная инженерия – один из основных инструментов хакеров XXI века

Недавно, проверяя одну из своих мыльниц, я наткнулся на трогательное письмо. Админ провайдера, услугами которого я пользуюсь, слезно жаловался, что хакеры разнесли к чертям всю контору, и от старой базы данных по клиентам остались рожки да ножки. «Мы пытаемся тут навести порядок, поэтому, дружище, не мог бы ты прислать мне свои логин и пароль», - робко предлагал собеседник. На дворе активно смеркалось.

Несмотря на то, что понятие «социальная инженерия» появилось недавно, люди в той или иной форме пользовались ее техниками испокон веков. В Древней Греции и Риме в большом почете были пиплы, которые могли навешать на уши любую лапшу и убедить собеседника в его очевидной неправоте. Выступая от имени верхов, они вели дипломатические переговоры, а подмешивая в свои слова вранье, лесть и выгодные аргументы, нередко решали такие проблемы, которые, казалось, невозможно было решить без помощи меча. В среде шпионов социальная инженерия всегда была главным оружием. Выдавая себя за кого угодно, агенты КГБ и ЦРУ могли выведать самые страшные государственные тайны. А насколько профессионально нас инженерят политики и кандидаты в депутаты (мэры, президенты) - вообще любо-дорого посмотреть. Хотя, по правде сказать, и я, и ты, и все мы от них не отстаем. Ты ведь не будешь отрицать, что когда-нибудь да пытался хитрожопой уловкой настроить чела на нужную тебе волну. Например, когда просил родителей купить мороженое, обещая пятерку в четверти по математике. Приемы социальной инженерии мы часто используем, даже не осознавая этого. В отличие от тех же агентов, депутатов и… хакеров.

В начале 70-х годов, в период расцвета фрикинга, некоторые телефонные хулиганы забавлялись тем, что названивали с уличных автоматов операторам Ma Bell и подкалывали их на тему компетентности. Потом кто-то, очевидно, сообразил, что, если немного перестроить фразы и кое-где сбрехать, можно заставить техперсонал не просто оправдываться, а выдавать под влиянием эмоций конфиденциальную информацию. Фрикеры стали потихоньку экспериментировать с уловками и к концу 70-х настолько отработали техники манипулирования неподготовленными операторами, что могли без проблем узнать у них практически все что хотели.

Заговаривать людям зубы по телефону, чтобы получить какую-то информацию или просто заставить их что-то сделать, приравнивалось к искусству. Профессионалы в этой области очень гордились своим мастерством. Самые искусные социальные инженеры (синжеры) всегда действовали экспромтом, полагаясь на свое чутье. С помощью наводящих вопросов, по интонации голоса они могли определить комплексы и страхи человека и, мгновенно сориентировавшись, сыграть на них. Если на том конце провода находилась молоденькая, недавно поступившая на работу девушка - фрикер намекал на возможные неприятности с боссом, если это был самоуверенный тюфяк - достаточно было представиться наивным юзверем из фирмы, которому все нужно показать и рассказать. К каждому подбирался свой ключ. С появлением компьютеров многие фрикеры перебрались в компьютерные сети и стали хакерами. Навыки СИ в новой области стали еще полезнее. Если раньше мозги оператору пудрили в основном для получения кусочков информации из корпоративных справочников, то теперь стало возможным узнать пароль для входа в закрытую систему и скачать оттуда кучу тех же справочников или что-то секретное. Причем такой способ был намного быстрее и проще. Не нужно искать дыры в навороченной системе защиты, не надо ждать, пока Jack the Ripper угадает правильный пароль, не обязательно играть в кошки-мышки с админом. Достаточно позвонить по телефону и, при правильном подходе, на другом конце линии назовут заветное слово.

Три кита социальной инженерии

Все методики социальной инженерии можно разделить на три категории в зависимости от того, где они используются: по телефону, в инете или риаллайфе. В каждой своя специфика, и совсем не факт, что человек, имеющий навыки СИ по инету, сможет так же эффективно юзать их face2face.

Многие считают, что после мозгов, телефон - главное оружие синжера. Благодаря ему, можно оставаться анонимным и в то же время иметь с жертвой прямую связь. Последнее важно потому, что непосредственный контакт не дает собеседнику времени обдумать положение и взвесить все за и против. Решать нужно немедленно, причем под натиском гнущего свою линию синжера. Так как в телефонном разговоре мы обмениваемся только звуковой информацией, большую роль в принятии решений играет интонация и голос собеседника. На первых порах, пытаясь обмануть кого-то по телефону, новички могут растеряться и быстро сдать позиции. Чтобы этого не произошло - нужно наработать практику, прозванивая по рандомным номерам и, заговаривая с незнакомыми людьми, пытаться обмануть их. Например, ты можешь выдумать какую-то идиотскую новость (американцы высадились на Солнце) и предложить неизвестному собеседнику ее вместе обсудить. Твоя задача - научиться запутывать людей и внушать им любую глупость. Можешь поиграть с ролями, представляясь оператором АТС или директором морга. Чем больше у тебя будет опыта в телефонных пранках, тем увереннее ты себя будешь чувствовать при разговоре с намеченной жертвой.

Старайся при разговоре ходить. Научно доказано, что когда человек двигается, у него быстрее работает мозг. Если решил провернуть что-то серьезное - не звони из дома, пользуйся таксофоном. Потому что при большом желании проследить через АТС твой звонок не составит проблем.

На фирмах, где серьезно подходят к проблеме безопасности, советуют в начале разговора требовать обратный телефон и перезванивать незнакомцу. Это еще одна причина, почему лучше звонить с таксофона. Но если ты звонишь из дома и слышишь: «Оставьте, пожалуйста, ваш номер - я перезвоню», продиктуй один из тех телефонных номеров, которые вечно заняты. В каждом городе такие есть, узнать о них можно, например, у операторов (опять же, используя СИ). Объяснить короткие гудки все же проще, чем похмельный голос левого мужика.

В некоторых случаях Сеть может стать более удобной альтернативой телефону. Например, если жертва находится в другой стране и между вами имеется языковой барьер. Или если нужно провернуть что-то глобальное (разослать кучу мессаг). В первую очередь интернет хорош тем, что в нем можно себя выдать за кого угодно. Он, в отличие от телефона, не держит в рамках возраста и пола. К тому же, ты можешь использовать для инжиниринга кучу разных персонажей, создавая второстепенными героями иллюзию нужного качества у основного. Например, если ты зайдешь на www-чат и крикнешь: «Я крутой писатель!» - тебя хрен кто заметит. Но если с разных окон под проксями заведешь себе на том же чате толпу виртуалов, наперебой расхваливающих твои писательские таланты, остальной народ сразу заинтересуется и начнет расспрашивать, чего ты там пишешь.

Вообще, так как в сетевой социальной инженерии виртуалы используются повсеместно, ты должен хорошо позаботиться о том, чтобы они выглядели реалистично. Биография, характер, стиль письма, подписи, координаты в Сети (мыло, сайт) - ты должен продумать все, чтобы любой неверующий Фома смог сколько угодно раз убедиться в реальности твоего виртуала.

При проведении серьезных диверсий старайся избегать отсылки мессаг с халявных почтовых ящиков - они сразу вызывают подозрение у мало-мальски грамотных людей. Впрочем, если мыло малоизвестно (находится в другой стране), можно выдать его за фирменное, указав в конце письма «полное название конторы». Например, наше халявное bk.ru можно выдать за мыло от BlackKobra corporation или Brothers Killers inc.

Риаллайф

Способ довольно опасен, так как уже не приходится рассчитывать на анонимность, и тебя впоследствии могут опознать. Но опасно только в особо экстремальных случаях, например, когда ты решил кинуть фирму на большие деньги. На практике риаллайф - самый распространенный способ, поскольку общаемся мы в основном в реале, а где общаемся, там и врем, а где вранье, там и наш топик. Риаллайфовая СИ напрямую связана с НЛП, поэтому если хочешь узнать больше о том, как изменять модель поведения людей - читай FAQ по NLP, там есть много чего интересного.

Если ты подходишь к делу основательно и готов пожертвовать временем в угоду эффективности, хорошим методом для тебя может оказаться обратная социальная инженерия. Так называют метод, когда синжер вынуждает человека обратиться к нему за помощью и, предлагая ее, получает то, что ему нужно. Проходит все примерно по следующему сценарию - хакер сначала зарекомендовывает себя в фирме как компетентный специалист (см. предыдущий раздел), затем каким-то образом выводит из строя один из компьютеров (достаточно запустить программку, отключающую один из параметров в реестре). Сотрудник компании вызывает «специалиста», и тот просит предоставить конфиденциальную информацию (или сам находит ее на компьютере), мотивируя тем, что это нужно для устранения неполадки.

Искусство перевоплощения

Занимаясь, СИ тебе придется не раз надевать маски других людей. Понятное дело, левому пацану с улицы никто свои тайны выдавать не будет, а вот кому-то, кто на это имеет право - волей-неволей придется. Уверенно врать дано не каждому. Сказываются нравоучения наших предков, которые с детства вбивали в нас вредный комплекс - врать нехорошо. Но можно обмануть свои комплексы, если искренне поверить в правоту своих лживых слов. Ты ни секунды не должен сомневаться, что, к примеру, являешься сотрудником фирмы, забывшим пароль, что нуждаешься в помощи и имеешь на нее полное право. Ведь когда ты идешь в конце месяца получать зарплату, ты же не испытываешь от этого дискомфорта, не скулишь жалобно, пытаясь вытянуть лишнюю копейку? Ты получаешь то, что заслужил, что твое по праву. Того же принципа нужно придерживаться и в социальной инженерии. Если ты сумеешь убедить человека в своих правах, то обретешь требуемое, даже если на самом деле никаких прав на него не имеешь. Лучшего результата можно добиться, если не играть чью-то роль, а стать этим кем-то. В мыслях, поступках и во всем остальном. Для этого, конечно, нужно разбираться в психологии людей разных категорий и иметь кое-какие актерские способности. Дам тебе навскидку несколько распространенных среди хакеров шаблонов, возможно, они помогут тебе выбрать линию поведения в той или иной ситуации.

Начальник. Человек, привыкший отдавать команды, ценящий свое время, добивающийся поставленных целей. Манера разговора жесткая, нетерпеливая. Непробиваемая уверенность в себе и легкое (или полное) пренебрежение к рядовым служащим. Всем своим видом показывает, что проблема, с которой обратился - мелкая неувязка, которую нужно решить как можно скорее. Никаких просьб - только суровые вопросы в стиле «какого черта». В ответ на недоверчивые или проверяющие реплики - негодование и запугивание.

Секретарь. Обычно девушка с приятным голосом. Задача - выполнить конкретное поручение шефа, не отвлекаясь на условности. Осведомлена о начальнике и некоторых его делах, как бы между прочим роняет достоверные факты (или недостоверные, которые нельзя проверить). Характер разговора - мягкий, с легким эротическим подтекстом (если собеседник - мужчина). Реакция на нежелание сотрудничать - бурное огорчение, жалоба, что начальство накажет.

Техслужащий. Снисходительное, но дружелюбное отношение к клиентам. Цель проста - устранить неполадку и избавить обе стороны от головной боли. Подчеркнутая специфическими терминами компетентность. На отказ сотрудничать - реакция удивления, так как сотрудничество в первую очередь выгодно для клиента. Никаких уговоров - просто дать понять, что без твоего участия проблема только усугубится. Можно описать страшные последствия.

Юзверь: работник, выполняющий свои обязанности и напуганный неожиданной проблемой. Четко выраженный мотив поскорее решить все проблемы и вернуться к своей рутиной работенке. Отсутствие представления о характере проблемы, заинтересованность только в ее устранении. Характер общения: «Ой, а у меня курсор завис. Это вирус, да?» Показать всю безнадежность своего положения и готовность отдаться в руки специалиста.

Моделей поведения много, какой пользоваться - зависит от ситуации и человека, которого нужно обработать. Большое значение тут имеет предварительный сбор информации о будущей жертве, потому что только так ты сможешь составить наиболее эффективный сценарий и подготовиться ко всяким неожиданностям. Раньше любимым способом сбора инфы у хакеров было ковыряние по ночам в мусорных баках конторы. С появлением интернета все упростилось. Во-первых, существуют специализированные справочники по крупным компаниям, где можно найти имена, должности и контакты представителей. Во-вторых, можно опять же воспользоваться социальной инженерией и втесаться в доверие к неосторожному работнику. Например, многие в служебное время злоупотребляют аськой. Представившись многообещающей мадамой, можно закрутить с челом бурный виртуальный роман, и под предлогом «хочу побольше узнать о тебе», потихоньку расспрашивать о фирме и начальстве. Тебе, наверное, интересно, что именно нужно узнавать? Не знаю, дружище, одно лишь сто пудов - чем больше ты соберешь информации, чем разнообразнее (от любимого цвета носков шефа до среднегодовых доходов фирмы) она будет, тем легче тебе будет выполнить свою задачу. Особое внимание обрати на имена, характер и обязанности ключевых фигур в конторе, так как именно эти сведения ты с большой вероятностью будешь использовать в дальнейшем. Приступай к основной фазе инжиниринга, только когда почувствуешь, что знаешь свою жертву. Знаешь, чем она живет, о чем думает, как себя поведет в той или иной ситуации, какие психокомплексы роятся у нее внутри.

Тараканы, живущие в нашей голове

Сколь бы настороженным или наученным жизнью человек ни был, он никогда не избавится от всех багов в своей голове. Наш разум уязвимее, чем самая дырявая винда. Причем нередко уязвимыми становятся те качества, которые мы ценим в людях - отзывчивость, преданность и любознательность. Я уже не говорю о всякого рода психокомплексах, присущих всем нам. Вся социальная инженерия на том и построена, чтобы использовать человеческие слабости для изменения модели поведения. Ниже мы на примерах рассмотрим несколько основных психокомплексов, чаще всего подверженных СИ.

Доверчивость

Это качество заложено в каждом человеке. Мы слушаем рассказы о людях, которых кинули как полных лохов, удивляемся их наивности, пребываем в полной уверенности, что никогда бы сами не вляпались в подобное… и со временем сами занимаем их место. Доверчивость напрямую связана с нашей врожденной ленью. Согласись, легче поверить человеку на слово, чем утруждать себя проверками правдивости его слов.

К тому же некоторые, в силу робости или хорошего воспитания, просто не решаются открыто заявить, что собеседник врет, и предпочитают рискнуть, надеясь на его честность. Большую роль в вопросе доверия играют детали, о которых мы сознательно не задумываемся, но которые определяют нашу реакцию - верить человеку или нет.

Пожалуй, главный фактор доверия - уверенность в себе. Если кто-то говорит авторитетным тоном знатока, не допускающим возражений - люди могут поверить в любую чушь. Конечно, речь не идет о всем известных истинах (хотя опытный софист сможет тебе вполне убедительно доказать, что на Солнце минусовая температура, а белое - это на самом деле черное), но в вещах, о которых человек не знает или в которых хотя бы сомневается - можно легко склонить его мнение в нужную сторону. Хороший способ создать иллюзию своей правдивости - сделать несколько заявлений, которые, как известно собеседнику, на сто процентов правдивы, и в то же время подмешать в них несколько лживых доводов. Человек, видя, что ты говоришь правду, автоматически воспримет как правду и твою ложь. Своеобразный аналог теста на знание виновного, переделанный под нужды СИ.

Если ты в предварительной подготовке досконально не изучил жертву - что она знает, а что нет, старайся избегать прямой лжи. Например, если ты представишься работником шестого отдела Васей Чайкиным, то вполне вероятно услышишь: «Я знаю всех в шестом отделе - с такой фамилией там никого нет». Но если вместо конкретного Васи Чайкина из конкретного отдела ты станешь неопределенным Петей, только поступившим на службу - у тебя всегда останется место для отступления. Вообще, до начала диверсии постарайся продумать все так, чтобы тебя не прижали к стенке, найдя явные несоответствия. Всегда выбирай такой сценарий, который максимально достоверно подходит к ситуации. Чтобы проиллюстрировать этот психокомплекс, расскажу, как однажды я прошел в комнату студенческой общаги через злую бабку-вахтершу, «никого никоим образом не пущавшую».

Здравствуйте, бабушка. Мне в 90, к Самодину.

Никого не пускаем. Жди здесь. Будет кто спускаться - позовут.

Бабушка, я из деканата - ректор срочно его вызывает. Колю на олимпиаду от института отправляют, нужно заявление принести. Сейчас надо, сегодня - последний день. Я ему быстренько скажу и тут же вернусь. Хорошо?

Ладно. Только давай быстрее.

Я мигом. Спасибо!

У каждого из нас свои страхи. Не обязательно это боязнь темноты или, к примеру, пауков. Можно испытывать страх показаться нелепым в какой-то ситуации, страх за последствия невыполненного поручения, страх перед чем-то неизвестным. Существуют миллионы маленьких и больших страхов, которые заставят человека пойти на самые необдуманные поступки, чтобы от них избавиться. Использовать этот психокомплекс легко - достаточно всего лишь вызвать у собеседника один из страхов и сыграть роль «освободителя». Хорошим примером является случай, описанный в статье Алексея Лукацкого, когда хакер в течение всего пары минут получает пароль к аккаунту работника банка.

В разгар рабочего дня в операционном зале банка раздается звонок. Молодая операционистка поднимает трубку и слышит мужской голос:

С вами говорит администратор сети, Иван. Как вас зовут?

Олечка, мы сейчас проводим плановую модификацию программного обеспечения "Операционный день банка". Ты не могла бы назвать мне свой пароль?

А мне говорили, что чужим нельзя называть свой пароль.

Так я ведь не чужой! Я свой, я сотрудник отдела информатизации. Мой начальник - Петр Петрович Петров. Я хочу всю работу сделать поскорее. А то и тебе, и мне придется оставаться после работы. А у тебя, наверняка, есть дела вечером. К тому же, твоему начальнику тоже придется задержаться после работы. А он будет этим недоволен, что может отразиться и на тебе. Ты согласна?

Да, согласна.

Тогда назови свой пароль, и все будет ОК.

Мой пароль olja.

ОК. Спасибо за помощь.

Здесь синжер вызвал у юной особы сразу два страха - задержаться в конторе дольше положенного и вызвать гнев начальства. Последний - особенно эффективен, так как большинство людей все-таки дорожат своей работой и постараются сделать все возможное, чтобы избежать неприятностей.

Страх, кстати, является хорошим стимулом доверия - это естественная защитная реакция нашего организма. Напуганного человека больше заботит, как выйти из этого неприятного состояния, чем мысль о том, что страх может оказаться результатом блефа. Каждый из нас подвержен тем или иным страхам в большей или меньшей степени, но есть такие, которые сильно влияют практически на всех людей. Это угроза жизни, страх потерять близкого человека (животное), боязнь одиночества, страх перед болью, боязнь не осуществить поставленные цели и т.п.

Жадность

Второе качество человека после лени - жадность - является любимым психокомплексом аферюг всех мастей. Желание людей быстро обогатиться настолько велико, что часто затмевает все разумные мысли, и пиплы ведутся на очевидное кидалово. Использовать жадность в своих корыстных целях просто, нужно всего лишь пообещать человеку что-то, что ему необходимо. Не обязательно деньги - рекламу, информацию, предмет для коллекции, секс… да что угодно. Просто узнай побольше о том, что ценно для жертвы, и обещай это. Обещать ведь по закону не запрещено. Твоя задача - выставить свой «товар» в максимально привлекательном свете, но не злоупотребляй эпитетами. Прогресс не стоит на месте, и люди уже не верят «доброжелателям», обещающим 10 миллионов баксов за неделю. Но на 100 баксов в месяц «ни за шо» клюнут легко. Отличным примером СИ на почве жадности является эпизод, описанный в книге Сидни Шелдона «Интриганка». Аферистка зашла в ювелирную лавку и, всем своим видом выдавая себя за жену расточительного миллиардера, купила не глядя крупный бриллиант за $150000. Через пару дней вернулась и, взахлеб нахваливая покупку, поинтересовалась, нет ли в продаже еще одного столь же крупного экземпляра. Когда продавец заверил, что продал ей очень редкий бриллиант и отыскать подобный во всей стране сложно - мадам заверила, что ее мужу будет не жалко отвалить 400 килобаксов, если только найдется еще один, такой же. После долгих и безрезультатных поисков мужик уже было отчаялся, но тут по объявлению позвонила безутешная вдова, у которой - о чудо - оказался очень похожий камушек. «После смерти Джона у меня остались долги - 300 тысяч зеленых, а еще вот этот бабушкин бриллиант. Я согласна его продать, но только за 300 тысяч. Мне нужна именно эта сумма, чтобы погасить долг». Прикинув, что он все равно выигрывает 100 тысяч, ювелир купил камень. Стоит ли говорить, что бриллиант был тот самый, который он продал за пару недель до этого, и что богатой мадамы разведенный чел больше не видел.

Отзывчивость

Когда я использую в СИ этот психокомплекс, то не испытываю угрызений совести. По той простой причине, что, обманывая, дарю людям возможность лишний раз почувствовать себя людьми, насладиться радостью от помощи ближнему. Крупицы сострадания есть в душе даже самого угрюмого зека. Порешив 15 человек, он нет-нет, да и кинет озябшему воробью крошку хлеба.

Манипулировать отзывчивостью не так просто, как кажется. Хоть и есть она в разных дозах у всех, но воспользоваться ей не всегда возможно. Попробуй на досуге зайти на DALnet’овский #xakep и попросить у тамошнего народа денег на подарок маме. Тебе сразу во всем великолепии русского языка объяснят, что такое сострадание. Но если ты попросишь что-то, с чем человеку расстаться не сильно напряжно, и в то же время убедишь в большой ценности этого для тебя - эффективность использования психокомплекса весьма высока. В одном из выпусков Спеца, посвященном веб-мошенничеству, я рассказывал, как мне удалось достать книгу, обитающую только на Amazon’e за 20 баксов. Достаточно было связаться с автором - обеспеченной женщиной из Америки, и под видом маленькой девочки, мечтающей стать журналисткой (книга была о freelance writing), слезно попросить прислать книжку. «Thanks so much, Masha! I appreciate your kind words», - ответила женщина на мои слова благодарности - на том и расстались. Слабый (или все-таки прекрасный?) пол вообще очень уязвим для этой методики, особенно если будет считать, что в помощи нуждается ребенок. Согласен, играть на материнских чувствах - эгоистично, но СИ - наука сама по себе эгоистичная, и если ты хочешь добиться успеха, то должен забыть свои моральные устои, думая о цели. По отношению к мужикам не менее эффективным будет манипулирование с эротическим подтекстом. Как ты понимаешь, любой молчел намного охотнее поможет красивой девушке, чем патлатому коллеге по полу. Это потому, что на подсознательном уровне мы часто надеемся получить от них ответную благодарность сам знаешь какого плана. Если у тебя есть подружка с ангельским голосом, умеющая разговаривать с парнями многообещающим тоном - она может стать хорошим союзником в процессе обработки заработавшегося юзверя. Чем сильнее ей удастся заинтересовать «клиента», тем меньше он захочет потерять потенциальную герлфренду и тем вероятнее выполнит ее просьбу.

Превосходство

Конечно, всем нам хочется быть примером для подражания, разбираться в чем-то лучше других. Превосходство - это состояние, в которое периодически погружает нас наше подсознание, чтобы дать возможность испытать столь приятное чувство победителя.

Но если в такой момент кто-то со стороны попытается навязать мысль, что ты вовсе не виннер, естественной защитной реакцией будет доказать засранцу - именно ты зе бест.

Хитрость в том, что, намеренно ущемив чью-то гордость, синжер может в качестве доказательств виннерства потребовать того, чего в другой ситуации ему никто бы не дал. И жертве, чтобы избавиться от клейма лузера, волей-неволей придется пойти у него на поводу. Методика превосходства сложна тем, что манипулировать ей нужно очень тонко. Грубое «слабо?» действует далеко не на всех - по большей мере на крутых самоуверенных специалистов, которые болезненно относятся к критике своих способностей. Но в мире есть куча людей, которым глубоко плевать, что ты сомневаешься в их некомпетентности, им проще тебя послать, чем что-то доказывать. Это не значит, что тактика против них бесполезна. В таком случае психокомплекс нужно использовать неявно, в общем контексте (между делом).

Другой вариант - юзать обратную методику. То есть ты не принижаешь способности чела, а наоборот, возвышаешь их до небес. Вспомни, когда последний раз ты что-то делал, и тебя искренне хвалили - какой, мол, молодец. Вероятно, тебе тогда хотелось превзойти самого себя, чтобы услышать еще большую похвалу, и ты продолжал пахать с удвоенным рвением. Благодарность - это признание наших способностей, что очень важно для каждого человека. Играя на людском самолюбии, можно легко заставить человека что-то для тебя сделать. Например, я когда-то таким образом отремонтировал на халяву часы - намекнул часовщику, что у его мастерской авторитет лучшей в городе, что о его профессионализме ходят легенды, а друзья мои считают его очень порядочным человеком. После чего растроганный хозяин богом забытого ларька отказался от денег и, подмигнув, сказал: «Да ладно, пустяки». Так же один мой знакомый взял у соседа-скупердяя машину на сутки - достаточно было расхвалить на все лады его таратайку.

Я кратко описал только 5 наших уязвимостей, на самом деле их намного больше. Имхо любое доступное людям чувство можно использовать в социальной инженерии. Любопытство и зависть, любовь и ненависть, веселье и грусть. Человек всю жизнь испытывает калейдоскоп эмоций, делающих его жизнь ярче, и в то же время подвергающих его опасности стать жертвой синжеров.

Почему-то многие считают СИ исключительно хакерским занятием. Нарыть паролей на халявный анлим, получить доступ к внутренней сети компании… все это действительно решается с помощью СИ, но вне компьютерных рамок лежит бескрайнее море возможностей. Научившись использовать человеческие слабости, ты сможешь выходить победителем из многих сложных ситуаций, добиваться успеха там, где другие только разведут руками. Поэтому учись, практикуйся, дерзай - эта наука не раз тебе пригодится.

- Искусство обмана. К. Д. Митник.

2. Искусство вторжения. Кевин Д. Митник, Вильям Л. Саймон.

3. Призрак в сети. Мемуары величайшего хакера. Кевин Д. Митник, Вильям Л. Саймон.

4. Социальная инженерия и социальные хакеры. Максим Кузнецов, Игорь Симдянов.

5. Игры, в которые играют люди. Эрик Берн.

Решил сегодня собрать для вас несколько книг по социальной инженерии, которые будут полезны в работе.

Искусство обмана. К. Д. Митник.

«Искусство обмана» показывает насколько мы все уязвимы – правительство, бизнес, и каждый из нас лично – к вторжениям социальных инженеров. В этой сознательно-безопасной эре мы тратим огромные деньги на технологии защиты наших компьютерных сетей и данных. Эта книга показывает, как легко можно обманывать посвященных лиц и всю эту технологическую защиту.

Работаете ли вы в правительстве или же занимаетесь бизнесом, эта книга снабдит вас качественным планом, поможет вам понять, как социальные инженеры работают, и что вы можете сделать, чтобы помешать им. Используя придуманные истории, которые одновременно развлекают и просвещают, Кевин и его соавтор Билл Симон воплотили в жизнь технику социальной инженерии. После каждой истории они предлагают практические указания, чтобы помочь защититься от нарушений и угроз, которые они описывают.

Технологические меры безопасности оставляют большие пробелы, которые люди, как Кевин, помогут вам закрыть. Прочитав эту книгу, вы поймете, как предотвращать, обнаруживать и отвечать на угрозы информационной безопасности.

2. Искусство вторжения. Кевин Д. Митник, Вильям Л. Саймон.

Истории, рассказанные в этой книге, демонстрируют, как небезопасны все компьютерные системы, и как мы уязвимы перед подобными атаками. Урок этих историй заключается в том, что хакеры находят новые и новые уязвимости каждый день. Читая эту книгу, думайте не о том, как изучить конкретные уязвимости тех или иных устройств, а о том, как изменить ваш подход к проблеме безопасности и приобрести новый опыт. Если вы профессионал в области информационных технологий или обеспечения безопасности, каждая из историй станет для вас своеобразным уроком того, как повысить уровень безопасности в вашей компании.

3. Призрак в сети. Мемуары величайшего хакера. Кевин Д. Митник, Вильям Л. Саймон.

Кевин Митник по праву считается самым неуловимым мастером компьютерного взлома в истории. Он проникал в сети и компьютеры крупнейших мировых компаний, и как бы оперативно ни спохватывались власти, Митник был быстрее, вихрем проносясь через телефонные коммутаторы, компьютерные системы и сотовые сети. Он долгие годы рыскал по киберпространству, всегда опережая преследователей не на шаг, а на три шага, и заслужил славу человека, которого невозможно остановить. Но для Митника хакерство не сводилось только к технологическим эпизодам, он плел хитроумные сети обмана, проявляя редкое коварство и выпытывая у ничего не подозревающего собеседника ценную информацию.

4. Социальная инженерия и социальные хакеры. Максим Кузнецов, Игорь Симдянов.

Прием, когда хакер атакует не компьютер, а человека, работающего с компьютером, называется социальной инженерией. Социальные хакеры – это люди, которые знают, как можно "взломать человека", запрограммировав его на совершение нужных действий.

В книге описан арсенал основных средств современного социального хакера (трансактный анализ, нейролингвистическое программирование), рассмотрены и подробно разобраны многочисленные примеры социального программирования (науки, изучающей программирование поведения человека) и способы защиты от социального хакерства. Книга будет полезна IT-специалистам, сотрудникам служб безопасности предприятий, психологам, изучающим социальную инженерию и социальное программирование, а также пользователям ПК, поскольку именно они часто выбираются социальными хакерами в качестве наиболее удобных мишеней.

5. Игры, в которые играют люди. Эрик Берн.

Эта книга, успешно выдержавшая множество переизданий и выпущенная многомиллионным тиражом на многих языках, посвящена тому, чтобы научить читателя профессионально анализировать нюансы своего общения, а также помочь избавиться от многих поведенческих стереотипов и комплексов, мешающих в повседневной жизни. Первоначально данная работа задумывалась как продвинутый учебник психоанализа, однако в итоге автор сумел изложить ее простым и доступным каждому языком с использованием ярких и остроумных образов. «Люди, которые играют в игры», ставшая интернациональным бестселлером много лет назад, до сих пор остается одной из популярнейших книг по психологии во всем мире.

Максим Кузнецов, Игорь Симдянов

Социальная инженерия и социальные хакеры

Введение

Для кого и о чем эта книга

Предметом книги является рассмотрение основных методов социальной инженерии - по мнению многих исследователей одного из основных инструментов хакеров XXI века. По своей сути, это книга о роли человеческого фактора в защите информации. О человеческом факторе в программировании выходило несколько хороших книг, одна из них, книга Ларри Константина, так и называется "Человеческий фактор в программировании". Это, пожалуй, единственная книга на данную тему, переведенная на русский язык. Вот что пишет автор в предисловии к этой книге: "Хорошее программное обеспечение создается людьми. Так же как и плохое. Именно поэтому основная тема этой книги - не аппаратное и не программное обеспечение, а человеческий фактор в программировании (peopleware)". Несмотря на то, что книга Л. Константина скорее по психологии, чем по программированию, первое издание книги было признано классическим трудом в области информационных технологий.

Информация тоже защищается людьми, и основные носители информации - тоже люди, со своим обычным набором комплексов, слабостей и предрассудков, на которых можно играть и на которых играют. Тому, как это делают и как от этого защититься, и посвящена данная книга. Исторически так сложилось, что хакерство с использованием человеческого фактора называют "социальной инженерией" , поэтому наша книга так и называется "Социальная инженерия и социальные хакеры".

Защититься от социальных хакеров можно только зная их методы работы. Наша цель, как авторов книги, - ознакомить читателей с этими методами, чтобы лишить социальных хакеров их главного козыря: неискушенности их жертв в вопросах мошенничества и методах скрытого управления человеком. Мы также надеемся, что изучение материала книги будет полезным для читателей не только в профессиональном, но и в жизненном плане. Ведь изучение тех разделов психологии, о которых мы будем говорить в этой книге, позволит вам взглянуть на окружающую действительность глазами психолога. Поверьте, это большое удовольствие и большая экономия нервов, сил и времени.

Авторы предлагаемой книги пришли к социальному программированию и основным его концепциям, с одной стороны (и большей частью), через программирование, связанное с защитой информации, а с другой - через одно из направлений нашей профессиональной деятельности, связанное с проектированием и установкой средств защиты информации от несанкционированного доступа, систем охранной сигнализации, систем контроля доступа и т. д. Анализируя причины и методы взлома ПО или каналы утечки информации из различных структур, мы пришли к очень интересному выводу о том, что примерно в восьмидесяти (!) процентах причина этого - человеческий фактор сам по себе или умелое манипулирование оным. Хотя это наше открытие, безусловно, не ново. Потрясающий эксперимент провели английские исследователи. Не мудрствуя лукаво, они разослали сотрудникам одной крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку намечается плановая проверка оборудования. На это письмо ответило 75 % сотрудников компании, вложив в письмо свой пароль. Как говорится, комментарии излишни. Не нужно думать, что это просто люди такие глупые попались. Вовсе нет. Как мы увидим дальше, человеческие поступки тоже вполне неплохо программируются. И дело здесь не в умственном развитии людей, которые попадаются на подобные удочки. Просто есть другие люди, которые очень неплохо владеют языком программирования человеческих поступков. Сейчас интерес к социальной инженерии очень высок. Это можно заметить по многим признакам. К примеру, пару лет назад по запросу "социальная инженерия" в поисковой системе Google было только 2 ссылки. Теперь же их сотни… Известный хакер К. Митник, использующий для взломов методы социальной инженерии, выступает с лекциями в гостинице "Редиссон-Славянская" для топ-менеджеров крупных IT-компаний и специалистов служб безопасности корпораций… По социальной инженерии стали устраивать конференции, в ряде университетов собираются вводить курсы лекций на эту тему…

Однако у многих лекций и опубликованных статей, с которыми ознакомились авторы, есть несколько серьезных недостатков. Во-первых, не объясняется психологическая подоплека применяемых приемов. Авторы статей просто говорят: "Это делается так-то". А почему именно так - никто не объясняет. В лучшем случае приводятся фразы: "в основе этого приема лежат принципы нейролингвистического программирования", что, правда, запутывает еще больше. Иногда еще говорят, что "для того, чтобы не стать жертвой социальных хакеров, нужно развивать в себе психологическое чутье". О том, куда за этим самым чутьем сходить и где его приобрести, тоже ничего не говорится. И, наконец, третий и, пожалуй, самый серьезный недостаток публикуемых в настоящее время статей по социальной инженерии состоит в том, что большинство примеров, которые в них приводятся - надуманные ("киношные"), которые в реальной жизни не сработают. Читатель, изучая этот пример, понимает, что если к нему заявится такой хакер, он его непременно раскусит. Что правда: такого, - раскусит. Но когда к нему приходит настоящий, - он выкладывает ему самые сокровенные секреты. Предлагаемая книга призвана, с одной стороны, устранить эти недостатки и дать читателю реальный психологический минимум, который лежит в основе "социального хакерства". С другой стороны, в книге много реальных, а не выдуманных примеров, что тоже поможет читателю в освоении материала, и покажет основные приемы, которыми действуют социальные хакеры. Прочитав эту книгу, читатели будут в немалой степени защищены от подобных манипуляций. И еще одно небольшое замечание. Во многих местах книга написана в стиле учебника по социальной инженерии. Таким образом, мы нередко писали так, как если бы обучали читателей методам социальной инженерии. Это не из-за того, что нам хотелось научить читателей методам мошенничества, а потому, что очень часто, для того чтобы распознать манипулятора, нужно знать, как он действует, вжиться в эту роль… Не для того, чтобы кого-то "охмурить", а только для того, чтобы суметь предвидеть опасность и предсказать дальнейшие действия.

Система сообщает, что не удалось воспроизвести проверочный звук: причины сбоя и методы устранения проблемы

Система сообщает, что не удалось воспроизвести проверочный звук: причины сбоя и методы устранения проблемы 1 не обновляется через центр обновления

1 не обновляется через центр обновления Виртуальная машина на флешке Запуск виртуальной машины с флешки

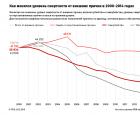

Виртуальная машина на флешке Запуск виртуальной машины с флешки Какая страна известна наименьшим количеством самоубийств

Какая страна известна наименьшим количеством самоубийств